Signal

| |

Inhalt:

Allgemein

Genauso wie WhatsApp ist Signal de facto ein geschlossenes System, nutzt auch ausschließlich Telefonnummern für die Registrierung, verwendet die selbe Verschlüsselung und hat den Firmensitz ebenfalls in den Vereinigten Staaten von Amerika (USA). Mitgründer Matthew Rosenfeld (alias „Moxie Marlinspike“) hat die Geschäftsführung im Januar 2022 abgegeben (extern) und ist (Stand 03/2023) lediglich noch im Vorstand. Aktueller Geschäftsführer bei Signal ist sein ehemaliger WhatsApp-Mitgründer Brian Acton.

- positiv: gute Ende-zu-Ende-Verschlüsselung mit „Axolotl“ (extern; PDF-Datei), das Grundlage für viele andere Implementierungen ist

- positiv: gute Lobbyarbeit; “offizielle Empfehlung” von Edward Snowden

- positiv: Client ist durchgängig quelloffen

- positiv: eigene Server sind möglich (diese sind dann jedoch in sich geschlossene Systeme)

- negativ: „… beim Einsatz von Signal verbleiben Datenschutzbedenken vor allem, weil dieser Dienst personenbezogene Daten seiner Nutzer außerhalb des Geltungsbereichs der DSGVO verarbeitet. Der Gebrauch dieses Messenger-Dienstes kann daher nicht empfohlen werden.“ Quelle: EKD (extern; PDF-Datei vom 24.10.2018)

- negativ: Dateigrößenbeschränkungen für Video, Audio und Dokumente max. 100 MB (extern), für GIF-Dateien max. 25 MB (extern)

- negativ: zentraler Dienst - keine Interoperabilität

- negativ: tatsächlich eingesetzte Serversoftware muß nicht mit der auf GitHub veröffentlichten Version übereinstimmen

- negativ: Nutzungsbedingungen (extern) sowie Datenschutzerklärung nur auf Englisch

- negativ: ausschließlich Telefonnummer als Kennung (egal ob mit/ohne Hash)

- negativ: keine Föderation mit anderen Servern

- negativ: ohne Smartphone keine Anmeldung/Nutzung möglich

- negativ: keine Mehrgerätefähigkeit (ein Chatkonto auf mehreren unabhängigen Geräten nutzen)

- negativ: die Desktopanwendung basiert auf Electron

- negativ: Forks der Signal-App dürfen den Server von Signal eigentlich nicht nutzen

- negativ: Schwächen bei der Authentifizierung für die Verschlüsselung

- negativ: Nutzt Google reCAPTCHA (Infos: https://dr-dsgvo.de/google-recaptcha (extern))

- negativ: Mindestalter 13 Jahre (kann je Land abweichend sein)

- negativ: jetzt mit Kryptowährung „MobileCoin“ (extern) / Kommentar dazu von Fefe (extern)

- negativ: nutzt keine eigenen Server sondern Amazon-Infrastruktur

An dieser Stelle extra nochmals der Hinweis: Falls eine falsche oder veraltete Information gefunden wird, bitte Bescheid geben! >> Kontakt <<

Telefonnummern

Hashwerte aus Telefonnummern sind kein Sicherheitsmerkmal, denn Telefonnummern lassen sich aus den Hashwerten ohne Probleme wieder ermitteln (Stichwort „Regenbogentabelle / rainbow table“ (extern)). Außerdem sendet Signal jedem einzelnen Nutzer eine Registrierungs-SMS. Im Klartext wird die Nummer vielleicht nicht an Signal übertragen, das mag stimmen - aber spätestens bei der Registrierung ist diese bekannt und damit kennen sie jede Nummer aller Nutzer. Auch interne Telefonnummern oder Geheimnummern von Firmen, Behörden und Organisationen mit Sicherheitsaufgaben (BOS) oder von Frauenhäusern, die Signal nutzen. Das ist alles in Ordnung - natürlich nicht!

Kryptowährung

Kritische Stimmen und Reaktionen zu Signal Payments:

- Meinung: https://www.kuketz-blog.de/kritische-stimmen-und-reaktionen-zu-signal-payments

- Kommentare: https://social.tchncs.de/@kuketzblog/106034264672236902

Client

Nachbauten der App

Man kann Signal problemlos vom Aurora Store nehmen oder direkt als APK von der Signal Webseite (extern) herunterladen, die dann auch durchaus problemlos auf googlefreien Geräten läuft.

Alternativ kann man per zusätzlichem F-Droid Repo auch Signal-Forks nutzen wie Langis, Molly (extern) und Signal FOSS (extern). Nachbauten/Abspaltungen ist die Nutzung der Signal-Server lt. Herrn Rosenfeld (Moxie) zwar verboten, aber vielleicht hat Signal noch kein System etabliert, das das aktiv erkennt und blockiert. Bei jeder Abspaltung stellt sich auch noch die Frage, ob und wie der Code für die Kryptowährung rausgenommen wurde und ob Signal dann den Zugriff des Clients auf die quasi proprietären Server noch erlaubt.

Signal selbst möchte nicht, dass die Original-App per F-Droid zur Verfügung gestellt wird.

Quelle: Github (extern)

Clientprüfung

Es scheint so, daß Signal die Möglichkeit hat, “veraltete” Clients (oder Nachbauten der App) zu erkennen und die Kommunikation mit diesen dann ggf. abzulehnen. Ein Hinweis darauf gibt ein Fehlercode beim Kommandozeilen-Tool “signal-cli”:

Error while checking account +XXXXXXXXXXX: StatusCode: 499 org.whispersystems.signalservice.api.push.exceptions.DeprecatedVersionException: StatusCode: 499

Auch Das Senden und Empfangen von Nachrichten mit signal-cli scheint eine “DeprecatedVersionException” auszulösen (Stand: 2022-10-05, 21:59 UTC). Diese Ausnahme scheint dazu gedacht zu sein, veraltete Clients zu deaktivieren.

Quelle: https://github.com/AsamK/signal-cli/issues/1022 (extern; 20.12.2022)

Servercode

Signal wird seit jeher als die sicherheitsbewusste Alternative zu WhatsApp und Co. gepriesen, da es quelloffen ist. Aber die Firma wurde dabei „erwischt“, daß der Servercode der im Einsatz war fast ein Jahr lang nicht dem öffentlichen Code entsprochen hat. Hier die veröffentlichten Versionen des Server-Codes bis (Stand) 14.07.2021 aus dem ersichtlich wird, daß auch in der Vergangenheit viele Versionen (extern) immer wieder nicht veröffentlicht wurden:

- v6.13.0 … 8 days ago

- v6.12.0 … 8 days ago

- v6.11 … 11 days ago

- v6.9 … 13 days ago

- v6.8 … on 11 Jun

- v5.98 … on 2 Jun

- v5.97 … on 28 May

- v5.96 … on 27 May

- v5.31 on 17 Feb

- v5.30 on 17 Feb

- v5.23 on 3 Feb

- v4.97 on 14 Jan

- v4.93 … on 11 Jan

- v0.93 … on 10 Mar 2016

- v0.54 … on 25 Jun 2015

- v0.53 … on 25 Jun 2015

- v0.52 … on 24 Jun 2015

- v0.50 … on 7 Jun 2015

- v0.49 … on 13 May 2015

- v0.48 … on 22 Apr 2015

Der Grund wird die Integration der Kryptowährung (MobileCoin) sein, die schon komplett (vor)geschürft ist.

Aber:

- Das ist in Ordnung, denn der Servercode gehört Signal (https://github.com/signalapp/storage-service) und es besteht keine Verpflichtung zur Veröffentlichung!

- Das zeigt (wieder) deutlich die Abhängigkeit, in die man sich bei einem zentralen Anbieter begibt.

Anmerkungen zur Lizenz („AGPL“):

Die Lizenz trifft nur auf alle anderen zu, die jemals Signal-Code verwenden, der unter dieser Lizenz veröffentlicht wurde. Die Originalautoren vom Code können jederzeit die Lizenz beliebig ändern. Lizenzen sind generell immer nur die Nutzungsbedingungen für alle anderen, die nicht das Urheberrecht bzw. relevante Nutzungsrechte am Code selbst halten. Siehe auch Contributor License Agreement (CLA) (extern). Auch unveröffentlichte Software (in diesem Fall Teile der Server-Software die ein Update haben) ist deren Eigentum. Vermutlich gibt es deshalb auch keine erlaubten Aufnahmeanträge von Verbesserungen oder Ergänzungen (sog. „merge requests“) von Anderen bei GitHub.

Bericht:

https://androidpolice.com/2021/04/06/it-looks-like-signal-isnt-as-open-source-as-you-thought-it-was-anymore/ (extern; englisch)

Servernutzung verboten

Hr. Rosenfeld („Moxie“) hat OpenSignal als “Produkt” bezeichnet und ihnen verboten, die offiziellen Signal-Server anzusprechen oder irgendwas mit Signal im Namen zu haben:

I’m not OK with LibreSignal using our servers, and I’m not OK with LibreSignal using the name “Signal.” You’re free to use our source code for whatever you would like under the terms of the license, but you’re not entitled to use our name or the service that we run.

If you think running servers is difficult and expensive (you’re right), ask yourself why you feel entitled for us to run them for your product.

Auf die Frage zur Föderation von Servern:

It is unlikely that we will ever federate with any servers outside of our control again, it makes changes really difficult.

Quelle: https://github.com/LibreSignal/LibreSignal/issues/37#issuecomment-217211165 (extern; englisch; 05.05.2016)

Verschlüsselung/Authentifizierung

Zur Verschlüsselung gehört auch Authentifizierung, denn ohne Authentifikation bringt die beste Verschlüsselung nichts. Aber Signal hat (anscheinend) eine Schwäche:

_“… Unfortunately, Signal’s default authentication scheme is weak. It is arguably worse than X.509’s CA system as used on the web, which is notoriously bad. It relies on a single CA, which is controlled by Signal who also controls the messaging infrastructure. This places Signal in an optimal position to perform a machine-in-the-middle attack on their users like the one described in GCHQ’s Ghost proposal. But, Signal has rightfully earned a trustworthy reputation. …”

Quelle: sequioa-pgp.org (extern; englisch)

I understand that PGP and authentication are great and important ideas, but unfortunately they no longer have a place in the modern world. Moxie Marlinspike

Quelle: gesucht

Man-in-the-Middle-Angriff

Signal ist technisch in der Lage, die E2E-Verschlüsselung durch einen einfachen Man-in-the-Middle-Angriff zu gefährden, da der gesamte Schlüsselaustausch vom Anbieter vermittelt wird. Während Signal die Überprüfung des Sicherheitscodes bietet, ist diese optional und erfordert dennoch einen vertrauenswürdigen Out-of-Band-Kanal, der Nachrichten nicht ersetzt (einer der Kritikpunkte an SimpleX), und sie wird in der Signal-App nicht prominent angezeigt, wenn sich der Sicherheitscode ändert . Die Ansicht von Experten, dass ein kleiner Teil der Benutzer, die diese Funktion nutzen, alle Benutzer schützt, ist irreführend, da sie nur vor groß angelegten Angriffen schützt, bei denen alle (oder ein wesentlicher Teil) der Benutzer gefährdet wären, sie jedoch nur eine schlechte Abwehrwirkung gegen gezielte Angriffe bietet -Angriffe – Benutzer müssen bei jeder Änderung sorgfältig darauf achten, den Sicherheitscode erneut zu überprüfen, und in manchen Fällen kann es sehr schwierig sein, einen zuverlässigen Out-of-Band-Kanal zu finden. Daher würde ich argumentieren, dass Signal nicht als Plattform für geschäftskritische sichere Kommunikation verwendet werden kann, da Signalserver jederzeit eine Neuaushandlung von Schlüsseln auslösen können und dies eine Überprüfung des Out-of-Band-Sicherheitscodes erfordern würde, um zu bestätigen, dass die Ursache durch Kontakte verursacht wurde Gerätewechsel und keine Kompromittierung – betroffene Benutzer können dies im Signal-Gespräch nicht bestätigen, da Benutzer nach der Änderung des Sicherheitscodes keinen Nachweis mehr darüber haben, mit wem sie kommunizieren.

Quelle: reddit.com (extern)

Verschlüsselte Datenbank

Wenn das nächste Mal jemand nach “verschlüsselter Datenbank (weil das bei Signal auch so ist)” fragt …

iOS: https://blog.elcomsoft.com/2019/08/how-to-extract-and-decrypt-signal-conversation-history-from-the-iphone/ Android: https://www.cellebrite.com/en/blog/cellebrites-new-solution-for-decrypting-the-signal-app/

Es gibt ein kleines plattformübergreifendes Tool (Script), um die Signal-Desktop-Datenbank exportieren zu können („Cross-platform decryption and export utility for Signal Desktop“): https://github.com/aaronsdevera/sigkill (extern) Beschreibung dazu gibt es bei Github (extern; PDF).

Sichere Datenwiederherstellung

Auch die „secure value recovery (SVR)“ diese steht in der Kritik: blog.cryptographyengineering.com

Post Quantum Verschlüsselung

Signal hat diese Art von Verschlüsselung implementiert. Aus deren Dokumentation:

Dieses Dokument beschreibt das “PQXDH” (oder “Post-Quantum Extended Diffie-Hellman”) Schlüsselvereinbarungsprotokoll. PQXDH stellt einen gemeinsamen geheimen Schlüssel zwischen zwei Parteien her, die sich gegenseitig auf der Grundlage öffentlicher Schlüssel authentifizieren. PQXDH bietet Post-Quantum-Forward-Secrecy und eine Form der kryptografischen Abstreitbarkeit, verlässt sich aber auch in dieser Überarbeitung des Protokolls auf die Härte des diskreten Log-Problems für die gegenseitige Authentifizierung. …

Quelle: signal.org (extern)

DSGVO/GDPR

Es liegen keine deutschen Nutzungsbedingungen und keine deutsche Datenschutzerklärung vor. Haben die englische Version in Deutschland Rechtsgültigkeit? Unabhängig davon schreibt Signal in den einführenden Worten zur DSGVO (extern):

In Signal-Nachrichten und -Anrufe können weder von uns, noch von Dritten eingesehen werden, da sie stets Ende-zu-Ende verschlüsselt, privat uns sicher sind.

„uns sicher sind“ ist kein Tippfehler meinerseits - dabei sind nicht Inhalte interessant, sondern die anfallenden Metadaten (Sicherheit =/= Datenschutz).

Und in den „Terms of Service“ (=Nutzungsbedingungen) des Weiteren:

Additional technical information is stored on our servers, including randomly generated authentication tokens, keys, push tokens, and other material that is necessary to establish calls and transmit messages.

… welche Schlüssel („keys“) konkret werden dort gespeichert?

In der „Privacy Policy“ wird explizit (aber unnötigerweise) darauf hingewiesen, daß die Telefonnummer, der Profilname und das Profilbild natürlich immer Ende-zu-Ende-Verschlüsselt sind - aber wie war das nochmal mit den Metadaten bei zentralen Systemen?!

Anscheinend bekommt Google automatisch mit, daß man Signal nutzt:

PING contentproxy.signal.org (107.178.250.75) = Google

Sieht man auch gut so:

$ host contentproxy.signal.org

contentproxy.signal.org has address 107.178.250.75

$ host 107.178.250.75

75.250.178.107.in-addr.arpa domain name pointer 75.250.178.107.bc.googleusercontent.com.Why Signal is running on Amazon servers (AWS) -but this part is on Google- is not readily apparent. Perhaps they don’t want AWS to be able to access and correlate all access data, or perhaps the “traffic data” and the “metadata” are not supposed to be with the same service provider and separate from each other?

At least https://signal.org/blog/looking-back-on-the-front/ (external) explains why they don’t use their own Signal servers.

The security model with regard to metadata can be shortened to “trust the central operator”, because “the ecosystem is moving” …

The ecosystem is moving

Von Moxie (Mitgründer und Geschäftsführer) gibt es aufbauend auf eine Ausführung von 2016 einen Vortrag von 28.12.2019 mit dem Thema „the ecosystem is moving“ beim Chaos Computer Club („CCC“). Hier wird auf Vor-/Nachteile von zentralen und dezentralen Systemen eingegangen. Natürlich wird Signal hier als die Lösung angepriesen.

Die Argumentation des Signal-Geschäftsführers für sein Produkt ist jedoch umstritten und wird oft überbewertet. Viele dort aufgeführte Argumente stimmen zwar, aber der „Wert der Freiheit“ wird ignoriert. Letztendlich geht es (vielen) nicht nur um technische Sicherheit, sondern vielmehr um Zukunftssicherheit.

Hier verschiedene Quellen/Informationen zu “The ecosystem is moving” (leider alle englisch):

10.05.2016: Artikel Matthew Rosenfeld (alias Moxie Marlinspike) (extern)

30.11.2016: Einwände Daniel Gultsch (extern)

28.12.2019: Vortrag Matthew Rosenfeld (alias Moxie Marlinspike) (extern; gelöscht)

Anmerkung: Der Vortrag ist auch nicht mehr unter berlin-ak.ftp.media.ccc.de (extern; gelöscht) vorhanden - er ist derzeit dennoch In Youtube (extern) zu finden.29.12.2019: Begründung Matthew Rosenfeld (alias Moxie Marlinspike) für das Offline-nehmen des Videos:

I had asked for it not to be recorded (which is what I’ve been doing with talks for the past 5yrs or so). Seems like there was some confusion, and it was recorded/published, then removed. … I just prefer to present something as part of a conversation that’s happening in a place, rather than a webinar that I’m broadcasting forever to the world. I have less faith in the internet as a place where a conversation can happen, and the timelessness of it decontextualizes.

Quelle: https://nitter.net/moxie/status/1211443530335281153 (extern)29.12.2019: Meinung seitens Jabber(XMPP) (extern)

02.01.2020: Meinung seitens Matrix (extern)

Teilübersetzung der Meinung von Matrix zu Moxi Marlinspikes Meinung “The ecosystem ist moving”:

… WIE auch immer: all dies [die vorgenannten Fakten] ignoriert eine kritische Sache völlig - den Wert der Freiheit. Die Freiheit zu wählen, welchen Server man benutzen will. Die Freiheit, Ihren eigenen Server zu betreiben (vielleicht unsichtbar in Ihrer Anwendung, in einer P2P-Welt). Die Freiheit zu wählen, in welchem Land Ihr Server läuft. Die Freiheit zu wählen, wie viele Metadaten und die Historie aufbewahrt werden sollen. Die Freiheit zu wählen, welche Apps Sie benutzen wollen - und trotzdem die Freiheit zu haben, mit jedem zu sprechen, den Sie mögen (ohne dass dieser notwendigerweise eine weitere App installiert). Die Freiheit, Ihre eigene Funktionalität zu verbinden - Bots, Bridges, Integrationen etc. Die Freiheit zu wählen, welche Identifikatoren (falls vorhanden) Sie für die Registrierung Ihres Kontos verwenden möchten. Die Freiheit, das Protokoll zu erweitern. Die Freiheit, Ihren eigenen Client zu schreiben oder ganz neue, bisher ungeahnte Systeme darauf zu bauen.

Es stimmt, dass wenn Sie eine für den Datenschutz optimierte Messaging-App um jeden Preis schreiben, ist Moxies Ansatz eine Möglichkeit, dies zu tun. Jedoch endet dies in einer pervers geschlossenen Welt - ein geschlossenes Netzwerk, in dem inoffizielle Clients verboten sind, ohne Plattform, auf der man aufbauen kann, ohne offene Standards, und man endet damit, dass man alles auf eine Karte setzt und darauf vertraut, dass Vergangenheit, Gegenwart und Zukunft Signal seine Werte behalten, wach bleiben und irgendwie Kompromissen und Zensur ausweichen… obwohl es wahrscheinlich das einzige Angriffsziel mit dem höchsten Wert im ‘Netz’ ist.

Ganz einfach, das ist keine Welt, in der ich leben möchte.

Wir verdanken den gesamten Erfolg des Internets (geschweige denn des Web) der Offenheit, Interoperabilität und Dezentralisierung. Zu erklären, dass Offenheit, Interoperabilität und Dezentralisierung “zu hart” sind und sich die Mühe beim Aufbau einer Messaging-Lösung nicht lohnt, bedeutet, das gesamte Potenzial der Lebendigkeit, Kreativität und Innovation, die von einem offenen Netz ausgehen, wegzuwerfen. Sicher, es kann sein, dass Sie am Ende eine Super-Private-Messaging-Anwendung erhalten - aber eine, die anfängt, alarmierend nach einem ummauerten Garten zu riechen, wie die Internet.org-Initiative von Facebook, oder ein AOL-Schlüsselwort oder Googles AMP.

Also nehmen wir weiterhin gerne Moxies Herausforderung an, um ihm das Gegenteil zu beweisen - um zu zeigen, dass es sowohl möglich als auch zwingend notwendig ist, eine offene dezentrale Messaging-Plattform zu schaffen, die (wenn Sie seriöse Apps und Server verwenden) so sicher und metadatenschonend sein kann wie Signal… und in der Tat noch mehr, da Sie Ihren Server im Netz betreiben können und sich nicht mit einer Telefonnummer registrieren müssen und in Zukunft vielleicht sogar überhaupt keinen Server mehr benötigen.

7 Gründe

Hier die Überschriften aus einem ausführlichem Kommentar „7 triftige Gründe, warum man auch Signal niemals über den Weg trauen sollte“

- Der Mobilfunknummern-Zwang

- Finanzierung

2a.) Brian Acton

2b.) Open Tech Fund = Geld von der US-Regierung https://www.opentech.fund/results/supported-projects/open-whisper-systems (extern) 2c.) Was ist wenn das Geld alle ist? Wie gehts dann mit Signal weiter? - Amazon΄s Cloud AWS (dazu: https://de.wikipedia.org/wiki/CLOUD_Act )

- Auffällige “Sicherheitslücken” in drei US-Messengern - naürlich in der Zwischenzeit gepatcht (gestopft):

- WhatsApp von Facebook: “Der Angreifer kann die Spyware einfach durch einen WhatsApp-Anruf in das jeweilige Gerät einschleusen, selbst wenn der Angerufene gar nicht abhebt.” / https://heise.de/-4421379 (extern)

- iMessage von Apple: “Ein Google-Sicherheitsforscher schildert, wie sich Schadcode ohne Nutzerinteraktion aus der Ferne auf iPhones einschleusen lässt.” / https://heise.de/-4632972 (extern)

- und eben die SignalApp: “Großer Lausch-Anruf: Signal nimmt selbsttätig Anrufe an” / https://heise.de/-4546500 (extern)

- Signal möchte SMS-Ersatz sein

- Juristischer Einflussbereich der USA und jetzt auch EU

- “Moxie Marlinspike” (extern) ist nur ein Künstlername

Quelle: Kommentar im Heise-Forum (extern)

Tipps

- Schrit-für-Schritt-Anleitung (extern; englisch) wie man Signal ohne Smartphone nutzen kann

- Signal-Android-App direkt und ohne Aurora/PlayStore: Von der Signal-Seite die versteckte APK (extern) herunterladen - aktualisiert sich auch ohne Aurora/PlayStore

Registrierung ohne Mobilnummer

Tipp: Für die Registrierung bei Signal ist es nicht erforderlich, seine tatsächlich genutzte Mobilnummer anzugeben. Man kann hierfür eine extra SIM-Karte mit anderer Mobilnummer verwenden - oder auch eine ungenutzte Festnetznummer (funktioniert auch mit der Telefonnummer einer öffentlichen Telefonzelle!). In diesem Fall bekommt man die Bestätigungs-SMS mit dem Überprüfungscode telefonisch vorgelesen.

Quellen: netzwelt.de (extern) / vice.com (extern; Englisch)

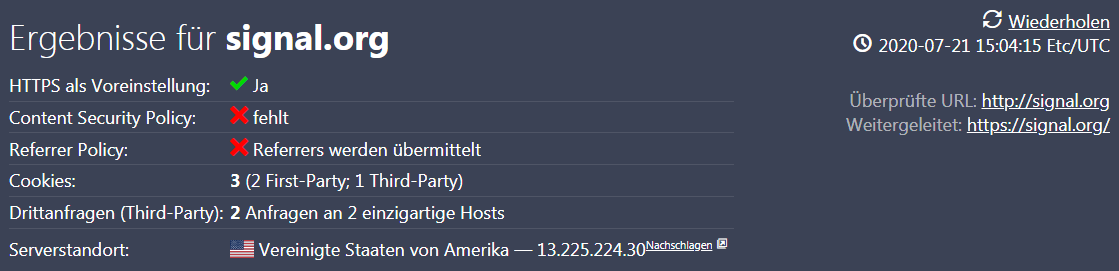

Webbkoll

Quelle: https://webbkoll.dataskydd.net/de/results?url=http%3A%2F%2Fsignal.org (extern)

Quelle: https://webbkoll.dataskydd.net/de/results?url=http%3A%2F%2Fsignal.org (extern)

Verweise

- Projektseite: https://signal.org/de (extern)

- Matthew Rosenfeld (alias Moxie Marlinspike): https://en.m.wikipedia.org/wiki/Moxie_Marlinspike

- Deutscher Wikipedia-Eintrag (extern)

- Warum nicht mit Signal chatten? (alles englische Artikel):

- https://freedombone.net/faq.html#orgf350b79 (extern)

- I don’t trust Signal (extern; 08.08.2018)

- Signal hat zahlreiche Probleme mit dem Datenschutz, die es ungeeignet für privacytools.io (extern; 10.05.2019) macht

- Weiterer sehr guter Überblick/Artikel: https://restoreprivacy.com/secure-encrypted-messaging-apps/signal (extern; 02.01.2023)

Fazit

Signal als Messenger ist sicherlich “sicher” - allerdings begibt man sich hier in die Abhängigkeit eines einzelnen Anbieters.